![]()

Il 2020 un anno difficile, inaspettato. Probabilmente verrà ricordato anche come un anno di trasformazione sociale e forzatamente tecnologica. L’impatto dell’emergenza sanitaria, di cui ancora si fatica a prevedere una soluzione rapida, ha modificato rapporti sociali e comportamenti delle persone in una direzione tale da sottoporre modelli economici, e interi settori produttivi/imprenditoriali, a sollecitazioni forse non ancora sperimentate, almeno dal dopo guerra ad oggi.

In questo contesto anche il mondo digitale ha subito forti pressioni. Pressioni connesse soprattutto all’adattamento rapido di infrastrutture e servizi ai forzatamente nuovi modelli organizzativi. Non è difficile immaginare come in questo nuovo assetto i grandi del digitale abbiano ulteriormente consolidato le loro posizioni, ma gli effetti si sono sentiti nei dipartimenti IT un po’ ovunque. Questi hanno infatti mediamente incassato una maggiore considerazione e una spinta verso l’innovazione più incisiva.

Lo scenario nel suo complesso è cambiato in modo sensibile. Uso massivo dello smart working ed e-commerce, sono solo alcune delle esigenze emerse e implicano principalmente un’importante crescita degli accessi da remoto a piattaforme applicative e reti aziendali. Soluzioni e architetture spesso disegnate per una frazione di utenti, in tempi rapidissimi sono dovute scalare per supportare un numero di utenti anche di diversi ordini di grandezza superiori.

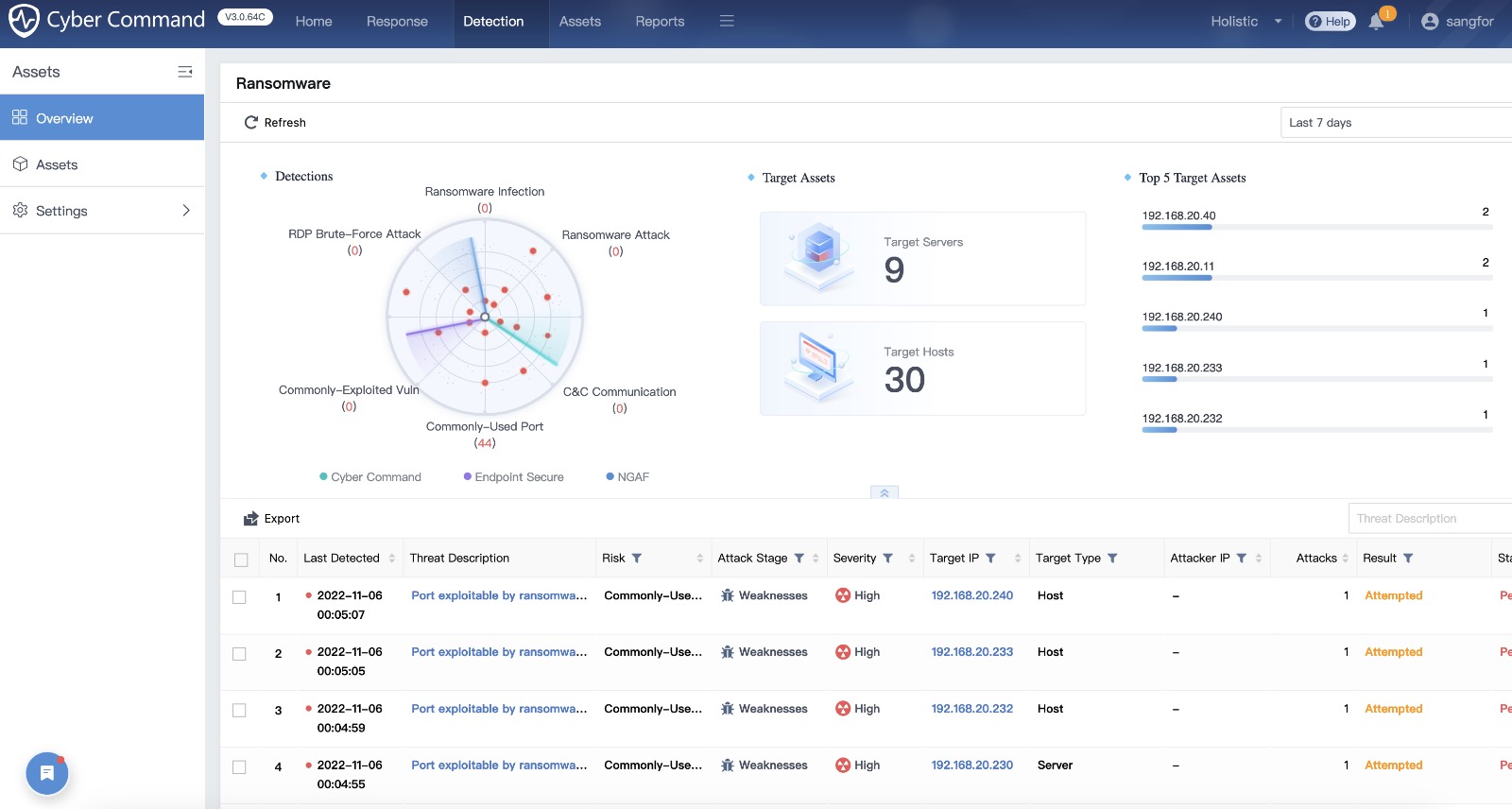

Le implicazioni sono molte e tra queste la sicurezza informatica, o meglio, la logica con la quale si affronta la sicurezza informatica, è una di quelle a cui porre maggiore attenzione. La criticità della sicurezza digitale negli ultimi anni è costantemente cresciuta poiché il numero e la qualità delle minacce informatiche, secondo tutte le analisi, crescono in modo importante, così come crescono e si sviluppano le organizzazioni criminali che operano a livello globale. Dall’altra parte, la progressiva digitalizzazione di tutte le attività ha ampliato rapidamente gli obiettivi e le opportunità per il cybercrime.

L’assetto derivato dalla pandemia ha inoltre prodotto un’accelerazione della dispersione dei dati avviata con la diffusione dei servizi e delle architetture Cloud. I dati infatti vengono in buona parte prodotti e consumati dagli utenti e in un modello dove la maggior parte dei dipendenti di un’organizzazione svolge le proprie attività all’esterno del perimetro aziendale, il problema della sicurezza dei collegamenti, dell’integrità dei device e della distribuzione dei dati nei vari repository, Cloud, notebook, desktop, smartphone e tablet, a volte non aziendali, guadagna diverse posizioni nella lista delle urgenze rispetto al recente passato.

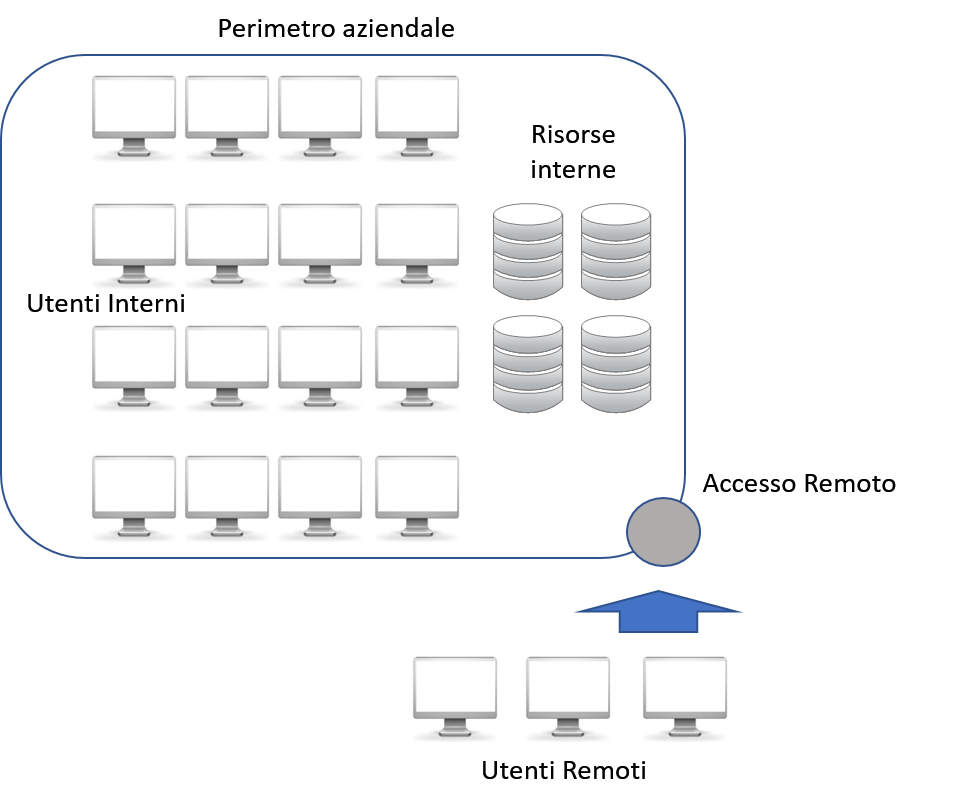

Fig. 1a – Scenario pre-pandemico. Gran parte degli utenti accedono Fig. 1b – Scenario pandemico. Gran parte degli utenti

alle risorse aziendali dalla rete interna. accedono alle risorse aziendali da reti esterne.

Comunemente la rete interna aziendale, in particolare quella wired, è considerata un’area sicura. Si ritiene una regione di rete con servizi da proteggere principalmente da attacchi esterni. Il bordo è quindi presidiato da dispositivi di sicurezza che hanno il compito di proteggere i nodi di rete e i servizi presenti nella rete locale.

Il firewall è il principale dei dispositivi posti a protezione del perimetro aziendale. Essendo il firewall un dispositivo che si posiziona tra due parti di rete con un livello di sicurezza differente (rete internet/rete lan, rete lan/rete data center, ecc.) nella rete locale possono essere presenti altri firewall a protezione di particolari aree critiche. Accanto al firewall perimetrale, possono essere presenti IDS (Intrusion Detection System), IPS (Intrusion Prevention System), WAF (Web Application Firewall), NAC (Network Access Control), VPN Concentrator, strumenti che operano in sinergia per proteggere le risorse a cui sono posti in difesa.

Sebbene la sicurezza offerta dalle classiche architetture sia efficace, la pandemia ha cambiato le carte in tavola, ribaltando l’assetto tradizionale che prevede che l’attività venga svolta principalmente all’interno del perimetro sicuro della rete aziendale. Oggi molti dipendenti infatti lavorano fuori dall’azienda perciò i rischi connessi all’uso di reti scarsamente protette, come quelle casalinghe, sono cresciuti significativamente.

La stessa idea di perimetro di sicurezza informatica è cambiata radicalmente e questo incide sulla classificazione tradizionale delle minacce, normalmente indicate con interne ed esterne.

Un effetto di questo particolare momento storico è quindi quello di aver posto l’attenzione su un nuovo modo di affrontare la cybersecurity, in realtà una logica non recentissima, ma che solo negli ultimi anni ha raggiunto il giusto grado di maturazione tanto che oggi può contare su diverse grandi implementazioni complete. L’approccio è quello ben sintetizzato dal nome stesso: Zero Trust, cioè Fiducia Zero. Si tratta di un modello che ha iniziato a prendere piede in organizzazioni di grandi dimensioni con decine di migliaia di dipendenti e device a causa di oggettive difficoltà di controllo. In questo modello, la sicurezza applicata al bordo rimane un punto importante ma deve confrontarsi con un consumo sempre più diffuso di applicazioni e dati da remoto. Inoltre il numero di dispositivi personali utilizzati dagli utenti cresce e di pari passo il controllo sulla loro configurazione e protezione si riduce.

Zero Trust si basa su pochi semplici concetti fondamentali: non esistono reti o zone di reti sicure e non bisogna fidarsi di nessun utente. Su questi principi, si costruisce un modello che ha come obiettivo l’autenticazione di ogni pacchetto di rete, un meccanismo di verifica dell’identità utente a più canali e una continua valutazione dell’affidabilità dell’utente e del suo device. I dettagli dell’architettura di Zero Trust sono stati pubblicati recentemente (novembre 2020) dal NIST (National Institute of Standards and Technology) che ha reso disponibile lo Standard definitivo della Zero Trust Architecture (SP 800-207).

Il cambiamento più significativo è che la rete locale dell’organizzazione viene considerata, per quanto riguarda la sicurezza, esattamente con internet, cioè insicura. Non ci sono più zone sicure e neppure utenti affidabili a priori. Gli utenti devono guadagnarsi la fiducia della rete così come i loro device. Di fatto un sistema di raccolta di informazioni verifica lo stato di salute del device, se sono state installate le ultime patch, la versione e tipo di sistema operativo e molti altri parametri che concorrono a determinare un punteggio che indica il grado di affidabilità.

Fig. 2 – Modello logico dell’architettura Zero Trust secondo lo standard pubblicato dal NIST.

Stessa cosa per l’utente, può essere valutata la sua posizione geografica, le attività tipiche e il comportamento in rete oltre a molti altri indicatori. Questi dati vengono poi anche confrontati con i dati storici per valutare eventuali anomalie o discrepanze.

Tutto questo richiede una certa intelligenza e una forte automazione per rendere costante e dinamica l’analisi del device e del comportamento dell’utente. Infine viene adottata una forte micro-segmentazione e ad una politica globale del privilegio più basso.

Escludendo fiducia a priori all’utente, viene di fatto ridotto il grado di mobilità laterale al minimo indispensabile per utilizzare lo specifico servizio richiesto. Questo è possibile attraverso una micro-segmentazione che impedisce all’utente di raggiungere altre zone di rete o servizi. La politica del minimo privilegio possibile significa che ogni utente avrà, per ogni servizio a cui è abilitato, i privilegi minimi per poter svolgere i propri compiti. Superati tutti i controlli, i collegamenti avvengono in modo sicuro con un tunnel cifrato tra end-point e risorsa richiesta. In questo modo se un account fosse compromesso, o un device di un utente venisse utilizzato come ponte, la capacità di attacco sarebbe fortemente penalizzata e i danni sarebbero limitati.

Da un punto di vista pratico gli elementi fondamentali di Zero Trust sono il Policy Decision Point (PDP), costituito dal Policy Engine (PE) e dal Policy Administrator (PA), e dal Policy Enforcement Point (PEP).

Se un utente cerca di accedere, ad esempio, al servizio di posta elettronica, il Policy Administrator interroga il Policy Engine per sapere qual è lo score dell’utente/device. Il Policy Engine ha calcolato lo score sulla base di una verifica puntuale, da un confronto con i dati storici, dall’analisi dei log e dal comportamento in rete dall’utente/device. A questo punto viene verificato che l’utente sia autorizzato ad accedere alla risorsa richiesta. Se tutto va bene, il Policy Administrator crea i token per stabilire la connessione sicura e li passa al Policy Enforcement Point. Il PEP a sua volta applica le necessarie policy e crea il tunnel cifrato tra l’end point e la risorsa richiesta.

Si noti che in questa architetttura l’uso dei certificati X.509 è fondamentale per gestire tutte le comunicazioni sicure, pertanto, lo stesso standard NIST consiglia di prevedere una Certification Authority (CA) interna all’organizzazione.

- Ma se dalle verifiche eseguite dal Policy Engine emerge che lo score è sotto una certa soglia?

- Cosa succede?

Vediamo un esempio.

Prendiamo il caso in cui si sia deciso di verificare la posizione geografica dalla quale viene avviata la connessione. In questo caso il Policy Engine verifica la posizione attuale del richiedente e la confronta con i dati di geolocalizzazione presenti nel database. Se l’utente si è connesso un’ora prima dall’Italia e ora la richiesta di accesso al servizio di posta elettronica proviene dagli Stati Uniti, allora viene avviato un processo di verifica su un altro canale per accertare l’identità dell’utente. Ad esempio può essere inviato un SMS all’utente segnalando che è stato richiesto un accesso dagli Stati Uniti. Può essere un semplice messaggio informativo oppure, in base alla strategia definita, il messaggio può richiedere all’utente di segnalare attivamente che la richiesta è legittima attraverso un link di conferma.

Una volta sbloccata la situazione vengono generati e inviati i token al PEP per stabilire la connessione sicura (un tunnel cifrato) tra l’end point e la risorsa richiesta.

Questo meccanismo presuppone che tutte le connessioni siano loggate, che venga costruito un database con tutte le informazioni possibili sui device utilizzati dagli utenti, che il sistema in pratica apprenda da ogni azione e sia in grado di costruire un profilo utile ad identificare e classificare ogni utente per poter calcolare, ad ogni richiesta il relativo score di affidabilità con precisione.

Alcune grandi compagnie da diversi anni hanno avviato una migrazione del loro modello di sicurezza verso la logica Zero Trust per cui oggi sono disponibili anche delle pratiche implementative reali. Tra queste troviamo Microsoft e Google, che dopo anni di studio sono giunti di recente ad una implementazione pressochè completa di questo modello di sicurezza.

E’ interessante notare come alcune situazioni del mondo reale, fatto di persone, cose, relazioni umane, si ritrovino nel mondo digitale, le analogie sono molte e spesso piuttosto curiose. Se consideriamo ad esempio un servizio di portineria, presidiata da impiegati e addetti alla sicurezza, possiamo immaginarla come un captive portal di una rete wifi dove, una volta lasciato il documento, cioè dopo l’autenticazione, è concesso al visitatore di entrare nel perimetro a cui è posto in difesa.

Gli esempi possono essere numerosi, e con un po’ di reverse-engeneering si possono individuare decine di situazioni dove il mondo digitale ha attinto, coscientemente o meno, a vecchie pratiche istituite ben prima che i bit si affacciassero nella nostra vita. Nonostante questo, ritrovare un gemello dell’architettura Zero Trust nel mondo reale è singolare quanto vero: la logica dello Zero Trust è stata infatti integralmente applicata alla società reale.

Fig. 3 – La Cina ha avviato la sperimentazione di una mappa di prossimità con cittadini con debiti sociali, cioè cittadini che hanno un Social Score basso. La mappa disponibile sulla piattaforma social WeChat indica la vicinanza di soggetti a rischio.

Nella descrizione del modello Zero Trust non è stato messo in evidenza che l’apporto fornito dall’Intelligenza Artificiale (AI), dal trattamento di Big Data e dell’Internet of Things sono di grande importanza e proprio queste tre elementi, AI, Big Data e IoT, sono stati gli ingredienti base per sviluppare un progetto di Zero Trust nel mondo reale di cui si hanno le prime notizie nel 2014.

Si tratta di un enorme progetto cinese che ha come baricentro Beijing, battezzato Social Credit System, il cui primo annuncio risale appunto al 2014 e proprio nel corso di quest’anno dovrebbe raggiungere la sua completa implementazione. Questo sistema consiste nella classificazione di massa dei cittadini attraverso l’analisi globale e continua del loro comportamento.

Conversazioni, acquisti, pagamenti, hobby, a cui si deve aggiungere l’analisi del comportamento acquisito da migliaia di telecamere sparse ovunque, sono solo una frazione delle informazioni raccolte continuamente sui cittadini. La metodologia e gli algoritmi per definire il punteggio del cittadino non sono noti, ma includono ad esempio la guida dell’automobile scorretta, l’acquisto di troppi videogiochi, fumare in una zona vietata, postare troppi messaggi in rete, spese eccessive in oggetti inutili, in quanto tempo si pagano i propri conti ecc.. Tutte queste informazioni vengono correlate, elaborate e grazie al contributo della AI viene definito il punteggio del cittadino, su cui si basa il Social Credit System. Lo score del cittadino diventa il parametro con il quale si possono acquisire dei vantaggi oppure essere penalizzati.

In situazioni di classifica non gravissima gli effetti non sono immediati. Un Social Score non adeguato, prelude ad esempio a delle limitazioni negli spostamenti. A quanto riportano infatti alcune agenzie di stampa, pare che sia già impedito a circa nove milioni di persone di acquistare biglietti aerei per voli nazionali. Se un cittadino con uno score basso acquista un biglietto ferroviario, ammesso che il suo punteggio ne permetta l’acquisto, verrà sistemato nel posto peggiore e sul treno più lento disponibile. Oltre un certo limite di score il nome entra nella blacklist e diventa pubblicamente un cattivo cittadino, gli vengono negate le migliori scuole per i figli, i lavori migliori, erogazioni di fidi bancari e va incontro a molte altre limitazioni. Ad ogni azione entra in gioco la sua affidabilità, il suo Social Score.

Questo modello di controllo sociale riprende esattamente i componenti e le logiche del modello digitale di Zero Trust dove si valuta continuamente il comportamento sociale (in rete) dell’utente e si calcola suo indice di affidabilità per valutare se concedere l’accesso o meno ad una risorsa. Sono riprodotti anche i componenti fondamentali, cioè il Policy Decision Point e il Policy Enforcement Point nelle loro tipiche funzioni.

Non è difficile immaginare come di fronte all’applicazione del Social Credit System si possa rimanere quantomeno perplessi, mentre di fronte all’analogo digitale l’attenzione si diriga prevalentemente verso la complessità, l’applicabilità o all’efficacia dell’approccio. Se è vero, come si sostiene da tempo, che l’identità digitale sarà più importante di quella reale, il parallelismo tra questi due scenari pone diverse questioni con le quali dovremo necessariamente confrontarci.